利用 OpenMetadata 漏洞的加密挖矿攻击

关键要点

微软揭示,加密挖矿攻击利用了 OpenMetadata 中的五个漏洞,针对 Kubernetes 环境发起了疫情。这些漏洞包括重大的不当身份验证缺陷和代码注入错误,导致攻击者获得初始访问权限和远程代码执行。受影响的 OpenMetadata 版本需及时更新,以保障安全。微软于周三披露,Kubernetes 环境近期遭遇攻击,攻击者利用了 OpenMetadata 中的五个新发现的漏洞,进行加密挖矿。

根据微软威胁情报报告,自四月初以来,攻击者利用这些开源元数据管理平台中的漏洞向 Kubernetes 集群部署了加密挖矿工具。

OpenMetadata 允许在一个中心仓库中管理来自不同数据源的元数据,这种架构易于被利用,一旦 OpenMetadata 工作负载受到破坏,攻击者可以借此获得对集群中其他服务的横向访问。

攻击使用的漏洞

此次攻击使用了五个 OpenMetadata 漏洞,其中包括: 关键的不当身份验证缺陷 关键的代码注入漏洞

这些漏洞被用来获取初步访问权限并实现远程代码执行RCE。这些漏洞首次公开披露于三月十五日,具体漏洞 ID 分别为: CVE202428255 CVE202428847 CVE202428253 CVE202428848 CVE202428254

这些漏洞影响 OpenMetadata 131 之前的版本,微软建议运行 OpenMetadata 工作负载的管理员确保他们的镜像是最新的。同时,管理员还应使用强身份验证措施,如果平台暴露于互联网,应更改默认凭证。

攻击者的侦查行动

微软研究人员发现,参与此次活动的攻击者从位于中国的远程服务器下载与加密挖矿相关的恶意软件。此外,该服务器还托管了适用于 Windows 和 Linux 操作系统的其它加密挖矿工具。

在部署恶意软件之前,攻击者会向不在带的应用安全测试OAST域发送 ping 请求,目的是确认被攻陷系统与攻击者基础设施之间的网络连接,同时避免生成可疑的外发流量。

攻击者还使用一系列命令对受害者的环境进行侦查,查询网络和硬件配置、操作系统版本以及活跃用户等信息。这种侦查还包括读取 OpenMetadata 工作负载的环境变量,这些变量可能包含凭证和连接字符串,便于攻击者进行横向移动。

一旦网络连接得到验证,侦查完成,攻击者便从远程服务器获取加密挖矿相关的恶意软件并提升其权限以便执行。Netcat 工具被用来建立与命令控制C2服务器的反向 shell 连接,以增强攻击者对被攻陷系统的远程控制,此外还通过 cron 任务在预定间隔执行恶意软件以确保持久性。

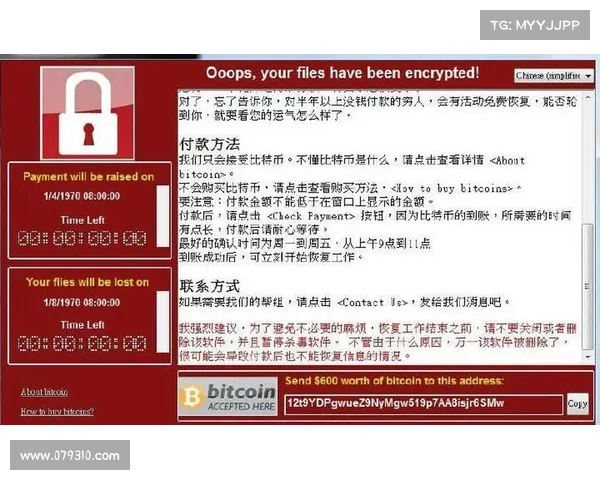

除了加密挖矿工具,攻击者还安装了一张个人便条,恳请受害者不要报告恶意软件,使他们继续加密挖矿,因为他们的家庭“非常贫穷”,他们“想买一辆车”。便条还包括一个 Monero 加密货币地址以供受害者进行捐赠。

微软的博客包含了此次活动的妥协指示IoCs,并指出微软在攻击者触发 Microsoft Defender for Containers 警报后被告知此活动。例如,尝试在 Kubernetes 集群上启动反向 shell 连接将触发 Microsoft Defender 警报。

黑洞加速器安卓