恢复过期认证Cookie的恶意程序

关键要点

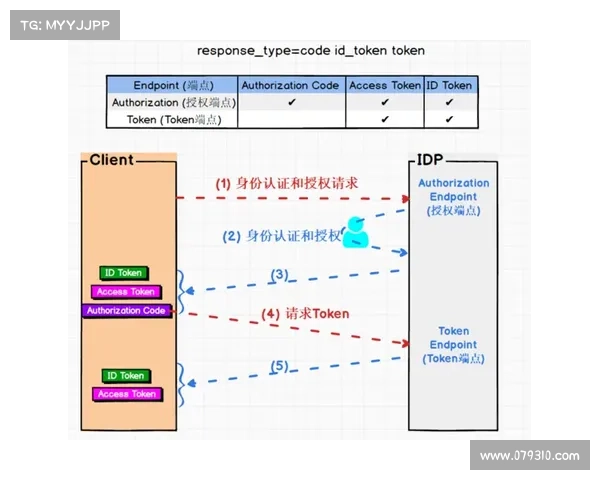

信息盗窃恶意软件利用谷歌的MultiLogin OAuth端点恢复过期的认证Cookie。此漏洞最早由Lumma Stealer开发者实现,并通过黑箱技术进行利用。多个信息窃取程序如StealC、Medusa、RisePro、WhiteSnake已经添加了此利用。Google尚未确认MultiLogin端点的被利用情况,但Lumma Stealer已更新其利用方法,增强安全通信。最近,BleepingComputer 报道,多个信息盗窃恶意软件正在通过新发现的MultiLogin Google OAuth端点,恢复过期的认证Cookie以获取账户访问权限。这种被称为MultiLogin的功能本是为了便于用户在多个谷歌服务间同步账户,但却被信息窃取程序利用,以收集令牌和Chrome账户ID,包括GAIA ID和encryptedtoken,正如CloudSEK的报告所指出的。

该漏洞最早由Lumma Stealer的开发者在11月通过黑箱技术实施,随后被Rhadamanthys所仿效。此后,信息窃取程序如StealC、Medusa、RisePro和WhiteSnake等也在接下来的月份中添加了此利用程序。尽管Google尚未确认MultiLogin端点的被利用情况,但Lumma Stealer已经更新其利用方法,以实现与该端点的加密通信,同时还使用SOCKS代理,希望能够绕过Google所实施的安全防线。

黑洞加速器免费下信息盗窃风险:用户应注意账户安全,定期更改密码,并检查账户的登录活动。

有关更多信息,可以访问信息盗窃恶意软件的详细报道。